이번에 풀 문제는 format0.c이다.

old.liveoverflow.com/binary_hacking/protostar/format0.html

Format 0 - LiveOverflow

Solving format1 from exploit-exercises.com with a simple Format String vulnerability, exploited with %n.

old.liveoverflow.com

문제는 여기서 볼 수 있다.

1. 문제 확인

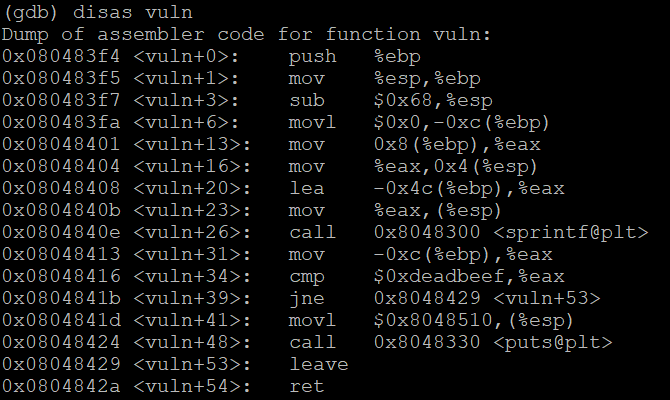

여기서 주목할 위치는 버퍼에 속하는 -0x4c(%ebp)와 타겟에 속하는 -0xc(%ebp)이다.

형식 문자열을 이용하는 방법은 버퍼 오버플로와 거의 유사하다.

여기서 %128d 형식 문자열의 경우 128바이트 문자열이 발생한다.

이를 이용하면 과거 버퍼의 대상을 간단하게 기록할 수 있다.

우리는 64자를 쓰고 0xdeadbeef 뒤에 0xdeadbeef를 쓰는

형식 문자열을 만들어 대상을 덮어쓰게 하고 싶다.

입력 문자열의 시작 위치를 찾아야한다.

'security > 시스템' 카테고리의 다른 글

| Protostar - Format 3 (0) | 2020.11.05 |

|---|---|

| Protostar - Format 2 (0) | 2020.11.05 |

| Protostar - Stack2 (0) | 2020.09.22 |

| Protostar - Stack1 (0) | 2020.09.22 |

| Protostar - Stack 0 (0) | 2020.09.19 |

댓글